Wir freuen uns, ihnen Wazuh etwas näher vorzustellen. Diese umfassende SIEM-Lösung inklusive XDR ermöglicht es Ihnen, die Cybersecurity Ihres Unternehmens zu optimieren und Ihre Infrastruktur vor Bedrohungen zu schützen. Unsere Empfehlungen finden Sie am Schluss dieses Beitrags.

Vorstellung Wazuh

Wazuh erfüllt vier entscheidende Punkte im Bereich SIEM (Security Information and Event Management). Die Lösung sammelt und analysiert Log-Daten von verschiedenen Endpunkten wie Computern, Netzwerkgeräten, Cloud-Endpunkten und Anwendungen, um Schwachstellen zu erkennen und Ihre Infrastruktur zu sichern. Der Wazuh-Agent, der auf den Endpunkten installiert ist, überwacht Ihre Systeme auf Schwachstellen und ermöglicht eine schnelle Reaktion zur Minimierung der Angriffsfläche. Die Funktion SCA (Security Configuration Assessment) identifiziert Fehlkonfigurationen und Sicherheitslücken in Ihrer Infrastruktur, basierend auf den Benchmarks des CIS (Center for Internet Security). Zusätzlich hilft Ihnen die Compliance-Funktion dabei, verschiedene gesetzliche Richtlinien einzuhalten und zu überprüfen.

Wazuh bietet Echtzeitwarnungen und Benachrichtigungen bei Sicherheitsvorfällen. Es stellt Zusammenhänge von Ereignissen dar, integriert Threat-Intelligence-Feeds und bietet anpassbare Dashboards, Warnungen und Berichte. Dadurch können Sie schnell auf Bedrohungen reagieren und die Auswirkungen von Sicherheitsvorfällen minimieren. Die Auswertungen von Wazuh unterstützen Sie dabei, die Einhaltung verschiedener Vorschriften und Standards nachzuweisen.

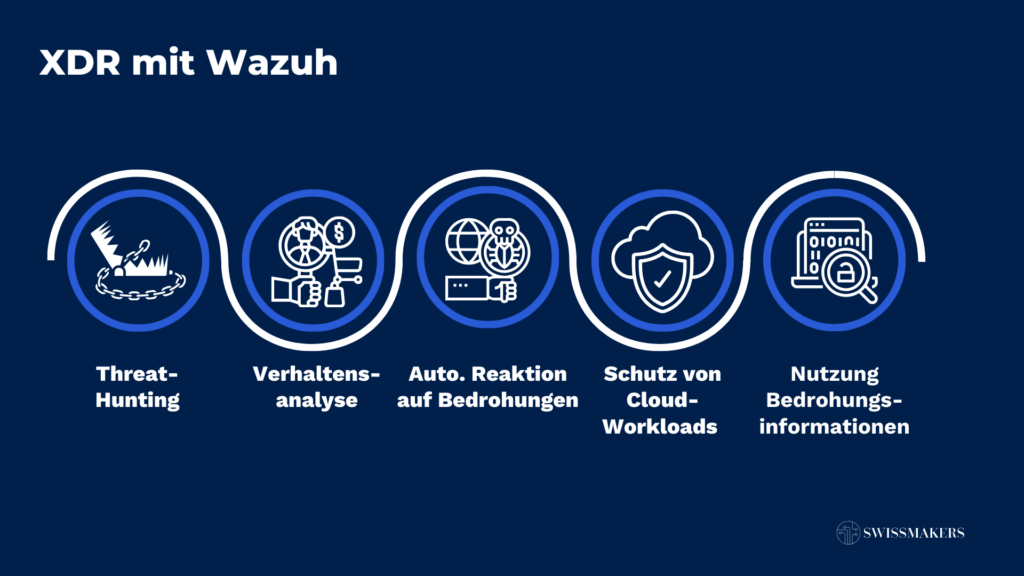

Im Bereich des XDR (Extended Detection and Response) erfüllt Wazuh fünf wichtige Punkte. Die Threat-Hunting-Funktion verkürzt den Zeitaufwand für die Analyse von Telemetriedaten und gewinnt Erkenntnisse zu Angriffen unter Verwendung des MITRE ATT&CK-Frameworks. Die Erfassung von Bedrohungsdaten von Drittanbietern erweitert die Bedrohungssuche zusätzlich. Die Verhaltensanalyse erkennt Bedrohungen anhand ungewöhnlicher Verhaltensmuster und ermöglicht eine rasche Reaktion. Die automatische Reaktion auf Bedrohungen hilft Ihnen, potenzielle Auswirkungen auf Ihre Infrastruktur zu minimieren, indem Sie integrierte oder benutzerdefinierte Aktionen verwenden.

Die Integration zum Schutz von Cloud-Workloads hilft Ihnen, Container und Endpunkte in der Cloud zu sichern. Die Nutzung von Bedrohungsinformationen ist entscheidend, um sich auf aktuelle und potenzielle Bedrohungen einzustellen. Wazuh bietet die Möglichkeit, sich mit verschiedenen Threat-Intelligence-Quellen zu integrieren, darunter Open Source Intelligence (OSINT), kommerzielle Feeds und von Benutzern bereitgestellte Daten. Durch diese Integration können aktuelle Bedrohungsinformationen kontinuierlich abgerufen und analysiert werden, um Ihr Unternehmen vor neuen Angriffen zu schützen.

- Sicherheitsinformations- und Ereignismanagement

- Bewertung der Sicherheitskonfigurationen

- Massstab für Vergleiche

- Zusammenschluss von Organisationen, um Ressourcen zum Thema Internet-Sicherheit zur Verfügung zu stellen

- Lieferung von stets aktualisierten Informationen zu Bedrohungen

- Erweiterte Erkennung und Reaktion

- Richtlinien zur Klassifizierung und Beschreibung von Cyberangriffen und Angreifern

Die umfassende Nutzung von Bedrohungsinformationen ermöglicht es Wazuh, proaktiv auf sich ändernde Cyberbedrohungen zu reagieren. Durch eine fortlaufende Analyse und Auswertung dieser Daten kann Wazuh automatisch Anomalien erkennen, verdächtige Aktivitäten identifizieren und schnelle Warnmeldungen bereitstellen. So sind Sie besser gewappnet, um Ihre Sicherheitsstrategien zu optimieren und Ihre Unternehmensinfrastruktur kontinuierlich zu schützen.

Zusatzinformationen

- Der Wazuh-Agent lässt sich auf den gängigsten Betriebssystemen installieren.

- Wazuh lässt sich durch Integration von Drittanbieterlösungen erweitern.

- Als Open-Source-XDR-Plattform lässt sich Wazuh an spezifische Anforderungen anpassen.

- Es können native und hybride Cloud-Umgebungen inklusive Container-Infrastrukturen geschützt werden.

Erklärungen

- Für die Verhaltensanalysen von Wazuh werden die Datenintegrität, der Netzwerkverkehr, das Benutzerverhalten und Anomalien in den Systemleistungsmetriken überwacht.

- Die Einbindung von OSINT ermöglicht den Zugriff auf öffentlich zugängliche Bedrohungsdaten aus verschiedenen Quellen. Kommerzielle Feeds von renommierten Sicherheitsanbietern liefern zusätzliche Informationen über aktuelle Bedrohungen und Angriffsmuster. Durch die Integration von Benutzern bereitgestellten Daten können interne Sicherheitserkenntnisse und spezifische Bedrohungen, die auf Ihre Unternehmensumgebung zugeschnitten sind, berücksichtigt werden. Sollten Sie sich für diese Lösung entscheiden, unterstützen wir Sie gerne bei der Einrichtung und betreuen die Systeme langfristig für Sie. Unsere Experten stehen Ihnen zur Seite, um Ihre Cybersecurity-Massnahmen kontinuierlich zu verbessern und Ihr Unternehmen vor den stetig wachsenden Bedrohungen zu schützen. Kontaktieren Sie uns noch heute, um mehr über Wazuh und seine Vorteile zu erfahren.

Info zu Swissmakers Service

Wir planen und konfigurieren passende SIEM-Lösungen für Sie. Dabei setzen wir hauptsächlich auf Produkte aus dem Hause Elastic, wovon wir auch Partner sind, aber wir können auch bei Wazuh unterstützen. Wir betreiben die Systeme wo gewünscht (Cloud/on-Prem) und bieten Ihnen unser Know-How an.

Weitere Informationen zu Elastic finden Sie übrigens auch in unserem Blog-Beitrag.

Unsere Empfehlung betreffend Produktwahl für SIEM ist wie folgt:

– Für grosse Firmen (mehr als 50 Mitarbeiter) und Betreiber von kritischen Infrastrukturen empfehlen wir die Lösungen von Elastic, da Elastic mit vielen grossen Tech-Firmen zusammenarbeitet und es diverse Integrationen dafür gibt.

– Für kleinere Firmen (weniger als 50 Mitarbeiter) gibt es auch die Möglichkeit Wazuh einzusetzen. Mit Wazuh kann in einfachem Rahmen eine Verbesserung der Sicherheit geschaffen werden.