Echtzeitüber-wachung SIEM

Ihr individuelles SIEM mit Elasticsearch

Durch unser SIEM-System können Sie die Sicherheit Ihres Unternehmens erheblich verbessern:

Interessant für Sie:

Offizieller Partner:

Awareness

Als Unternehmen muss man sich der Tatsache bewusst sein, dass Cyberbedrohungen in der heutigen Zeit allgegenwärtig sind. Unternehmen jeder Grösse sind in zunehmendem Masse Ziel von Cyberkriminellen, die ihre Daten, Systeme und Kundeninformationen stehlen oder beschädigen wollen. Um Ihre Unternehmens-IT vor diesen Bedrohungen zu schützen, benötigen Sie eine effektive Lösung, die Visibilität schafft – genau hier kommen SIEM-Systeme ins Spiel.

SIEM?

SIEM steht für Security Information and Event Management. Das Ziel eines SIEM ist es, möglichst schnell und präzise auf Bedrohungen oder spezifische Log-Messages / Events reagieren zu können. IT-Verantwortliche erhalten so ein leistungsstarkes Werkzeug, dass ihnen ermöglicht, sofort zu reagieren und nicht erst, wenn es im Grunde genommen bereits zu spät ist. Zu diesem Zweck versuchen SIEM-Systeme Angriffe beziehungsweise Angriffsvektoren in Echtzeit sichtbar zu machen, indem sie möglichst firmenweit Logs an einer zentralen Stelle sammeln, automatisiert auswerten und alarmieren.

Als Informationsquellen für ein SIEM werden oft folgende Komponenten als Basis eingebunden:

- Linux- und Windows-Server

- Active Directory, Domain-Controller

- Firewalls, Proxies

- Router, Switches

- Logstash

Eine Übersicht aller Integrationen finden Sie hier.

Weiterführend empfehlen sich die Elastic-Agents. Sie sind autonom arbeitende Computerprogramme, die speziell für die Vorsortierung und Übermittlung von spezifischen Log-Daten konzipiert wurden. Zu nennen sind hier:

Im SIEM-System (Elasticsearch), werden die Informationen dann von den Agents einerseits strukturiert gespeichert und andererseits auch in Relation zueinander gebracht. Dies bildet zusammen mit unseren vordefinierten ca. 900 Starter Security Rules die Grundlage für eine konstante und automatische Analyse Ihrer Logs. Unter anderem können auch herstellerspezifische Rules modifiziert oder selber erstellt bzw. importiert werden. Alle Daten des kompletten SIEM können zudem zu jedem Zeitpunkt durch berechtigte Personen über Kibana (webUI) eingesehen und manuell durchsucht werden.

Termin

Vereinbaren Sie ein unverbindliches Erstgespräch

Blog-Posts zu SIEM:

Unsere Lösungen

ELK-Setup

ca. 5 Personentage

Scoping & Sizing der Umgebung

Konzept & Projektplanung

Konfiguration der Linux Server

Installation Elasticsearch-Cluster

Erstellen von Lifecycle-Policies

Installation Logstash und Kibana

SELinux-Security hardening der Plattform

Dokumentation und Abnahme (Optional Schulung)

Starter SIEM

ca. 8 – 10 Personentage

ELK-Setup

Einrichtung der empfohlenen Top 1000 Detection Rules

Deployment eines Fleet Servers

Kibana redundant als HA-Konstrukt erweitern

Einbindung von Threat Intelligence Daten

Überwachung der Active Directory-Server

Konfiguration des Incident-Alerting an ihr Security-Team

Standard SIEM

ca. 12 – 15 Personentage

Starter SIEM

Deployment sämtlicher Detection-Rules

Konfiguration von Logstash mit GeoIP

Custom Inputs Rules erstellen

Einbindung von Filebeat & weitere Beats

Einbindung Perimeter Firewall

Template Erstellung zur Überwachung sämtlicher Windows Systeme (Server / Clients) ihrer Unternehmung

Unser Know-how – ihr SIEM

SOC-lite Service

SIEM benötigt, aber keine Ressourcen vorhanden? Unser SOC-lite Service entlastet Sie durch die professionelle Pflege und Überwachung Ihrer SIEM-Umgebung. Wir sorgen für eine effektive Auswertung der Alarme und unterstützen Sie gezielt bei sicherheitsrelevanten Vorfällen. Überlassen Sie uns die technische Expertise, während Sie sich auf Ihr Kerngeschäft konzentrieren.

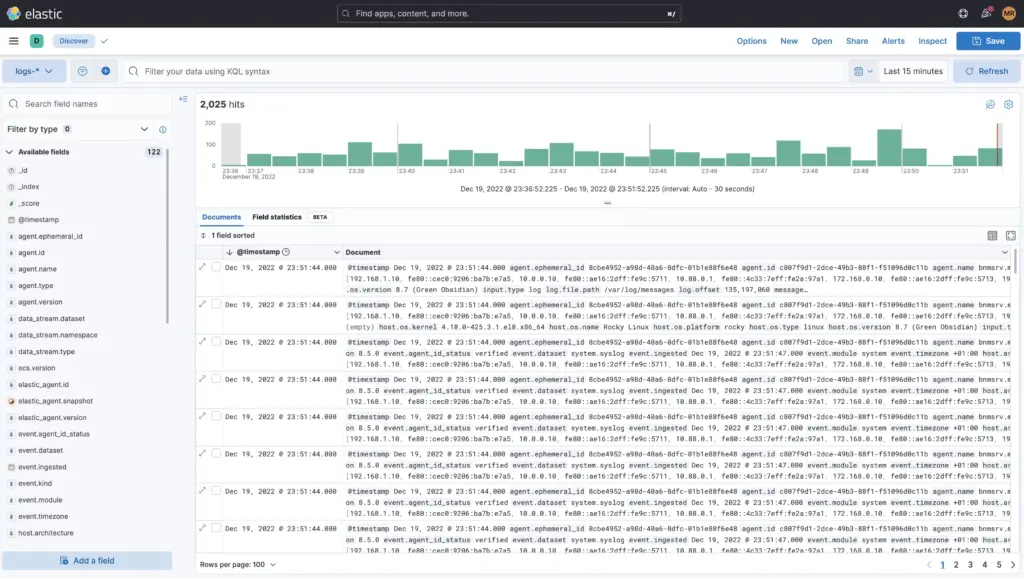

Das Kibana User Interface

Schnell und einfach suchen wie bei Google

Das Suchen in Kibana (UI von Elasticsearch), erfolgt durch die einfache Full-Text-Suche, das Zusammenklicken von gewünschten Data-Fields in Relation zu etwas oder einer bestimmten Zeit oder am einfachsten mit dem Schreiben von KQL (Kibana-Query-Language) Suchanfragen. Diese Art Abfragen sind sehr präzise und einfach zu erlernen. Sie erhalten also einen vollumfänglichen Durchblick über Ihre gesamte IT, Ihre Server und Clients, mit höchster Genauigkeit und Flexibilität.

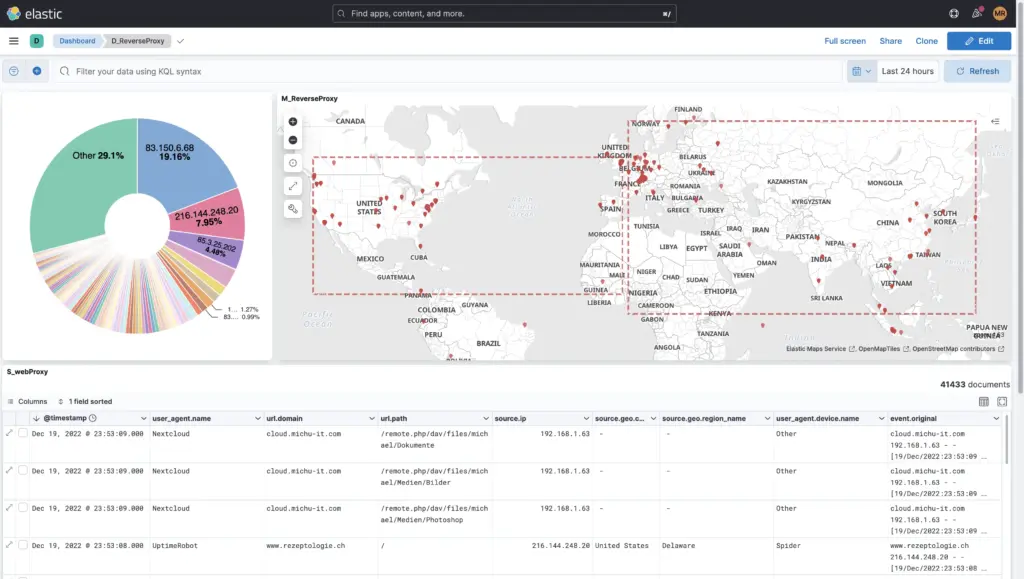

Aussagekräftige Charts und Auswertungen

Die aussagekräftigen Charts und Auswertungs-Elemente von Kibana bieten eine Vielzahl von Darstellungsmöglichkeiten beim Erstellen Ihrer eigenen Übersichtsboards. Dashboards wie das obige eines Reverse-Proxies, ermöglichen es, schnell und einfach Verbindungen, Sicherheitsverstösse und Zugriffe geobasiert zu tracken, zu interpretieren und zu analysieren. So können Sie schnell und zuverlässig reaktive Entscheidungen treffen.

Mehrwert für Ihr Unternehmen?

Ein SIEM-System bietet Ihnen zahlreiche Vorteile. Zunächst einmal können Sie so aktiv eine gesamte Übersicht über alle technischen Assets Ihrer Firma in Echtzeit schaffen. Weiter trägt das System aktiv dazu bei, die Risiken von unentdeckten Cyberangriffen zu minimieren und potenzielle Sicherheitslücken bereits frühzeitig zu erkennen, bevor diese ausgenutzt werden können.

Mit der kontinuierlichen Auswertung aller Logs schützen Sie Ihre Daten und Systeme vor unbefugtem Datendiebstahl und erkennen Schadsoftware oder unerlaubte Vorgänge sobald diese gestartet werden. Darüber hinaus tragen SIEM-Systeme auch zur Erfüllung von Compliance-Anforderungen bei sowie zur automatischen Beweis- und Aktivitätssicherung aller IT-Vorgänge im Unternehmen.

SIEM nach Mass

Unsere SIEM-Systeme sind so konzipiert, dass sie an Unternehmen jeder Grösse und Branche einfach angepasst werden können. Wir bieten Ihnen 10 Jahre Know-how in massgeschneiderten Lösungen an, die auf die spezifischen Bedürfnisse und Anforderungen jedes einzelnen Kunden zugeschnitten sind.

Zudem bieten wir zum SIEM-Engineering auch Schulungen und Support an, um sicherzustellen, dass Sie als unsere Kunden das volle Potenzial Ihres SIEM-Systems ausschöpfen können.

Fazit

Kurz gesagt, wenn Sie Ihre Unternehmens-IT effizient und sicher schützen möchten und zudem Visibilität über alle Systeme schaffen möchten, ist ein SIEM-System ein unverzichtbares Werkzeug.

Unser Team von erfahrenen Sicherheitsexperten und Ingenieuren ist bereit, Ihnen dabei zu helfen, das richtige SIEM-System für Ihre Anforderungen zu finden und zu installieren. Kontaktieren Sie uns noch heute, um mehr über unsere SIEM-Lösungen zu erfahren und wie wir Ihnen helfen können, Ihre Daten und Systeme vor Cyberbedrohungen zu schützen.