Am 1. Juli 2024 treten die Änderungen der Stromversorgungsverordnung vom 14. März 2008 (StromVV) in Kraft. Darin werden in Artikel 5a die IKT-Minimalstandards für praktisch alle Schweizer Stromversorger als verbindlich erklärt. Die kurze Umsetzungszeit sowie mangelnde Ressourcen in den Bereichen IT-Personal, Finanzen und Know-how stellen die Stromversorger vor grosse Herausforderungen.

Die folgenden Ausführungen werden die wichtigsten Eckpunkte zu den neuen Anforderungen und zum IKT-Minimalstandard erklären. Ausserdem wird erläutert, wie ein SOC und das darin integrierte SIEM-System bei der Umsetzung der Massnahmen unterstützen kann.

Änderungen der Stromversorgungsgesetze

In der ab dem 1. Juli 2024 gültigen Fassung des Bundesgesetzes vom 23. März 2007 über die Stromversorgung (Stromversorgungsgesetz, StromVG) wird der Schutz vor Cyberbedrohungen von Netzbetreibern, Erzeugern und Speicherbetreibern neu als eigener Artikel in das Gesetz aufgenommen:

Die Stromversorgungsverordnung vom 14. März 2008 (StromVV), welche ebenfalls am 1. Juli 2024 in neuer Version in Kraft tritt, definiert die geforderten Massnahmen noch genauer:

Der Minimalstandard zur Verbesserung der IKT-Resilienz des Bundesamts für wirtschaftliche Landesversorgung BWL in der Version von Mai 2023 wird als verbindlich erklärt. Des Weiteren wird festgelegt, dass die Erreichung des IKT-Minimalstandards in den verschiedenen Schutzniveaus bei der Eidgenössischen Elektrizitätskommission ElCom auf deren Verlangen nachgewiesen werden muss.

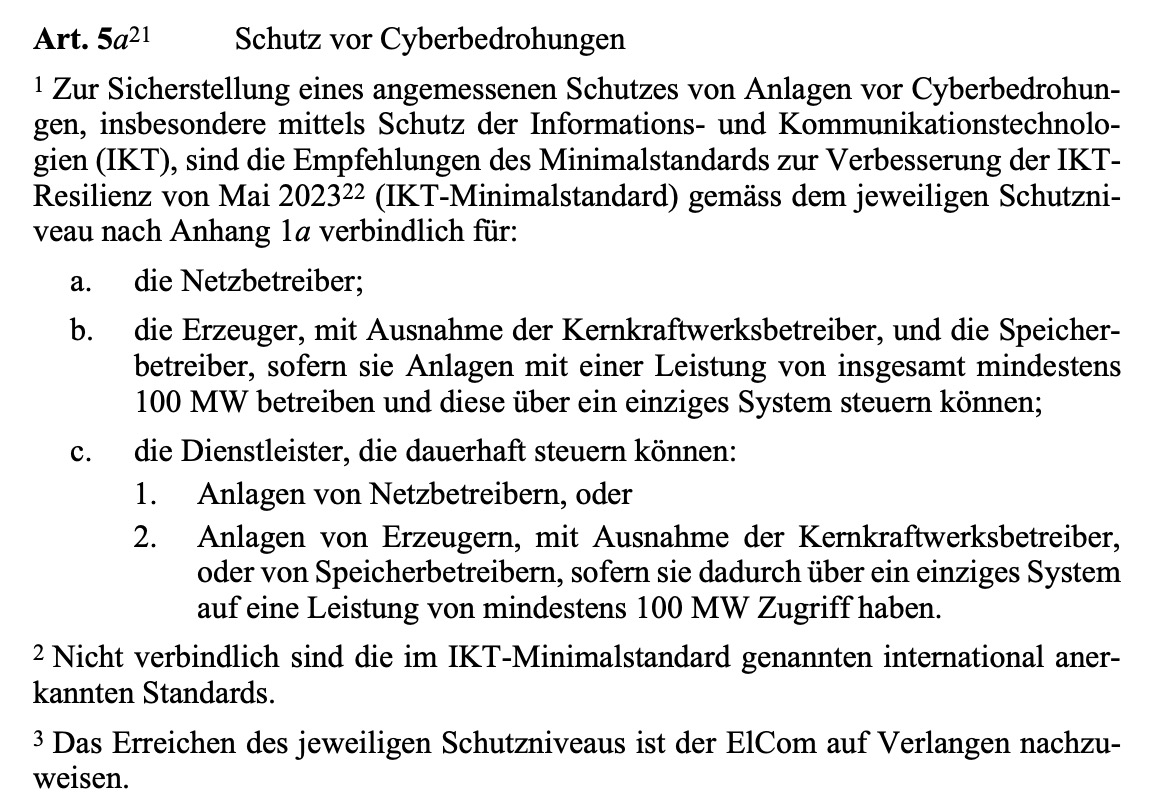

Schutzniveaus A, B und C

Sie sind sich nicht sicher, welches Schutzniveau Ihr Unternehmen erfüllen muss? Finden Sie es ganz einfach heraus:

Die verschiedenen Schutzniveaus zur Erfüllung des IKT-Minimalstandards sind in der StromVV unter Anhang 1a zu finden. Dieser Anhang beschreibt noch einmal die Kategorien, in welche die Unternehmen eingeteilt werden, und liefert eine Auflistung der Mindestwerte, die von den verschiedenen Schutzniveaus pro Massnahme des IKT-Minimalstandards erreicht werden müssen.

IKT-Minimalstandard

Der Minimalstandard zur Verbesserung der IKT-Resilienz wurde vor allem als Unterstützung zur Erhöhung der Cybersecurity bei kritischen Infrastrukturen der Schweiz erarbeitet. Er kann jedoch grundsätzlich allen Unternehmen und Organisationen als Grundlage für ihre IT-Sicherheit dienen. Der Standard ist in die folgenden Bereiche eingeteilt:

Einführung Bietet Erklärungen und Hintergrundwissen.

Umsetzung 108 konkrete Massnahmen zur Erhöhung der IT-Sicherheit

Prüfung Vorgehen zur Überprüfung der Massnahmen durch das Unternehmen selbst oder Externe.

Defense-in-Depth-Strategie

Der IKT-Minimalstandard arbeitet mit der Defense-in-Depth-Strategie. Dies bedeutet, dass der Schutz von der kritischen Infrastrukturen mehrschichtig aufgebaut wird. Der verfolgte Ansatz ist holistisch, wobei mit den vorhandenen Ressourcen alle Betriebsmittel gegen beliebige Risiken geschützt werden sollen. Dabei sollen auch potenzielle zukünftige Risiken betrachtet werden.

In den kritischen Infrastrukturen, für welche der Minimalstandard entwickelt wurde, werden oft zusätzlich zur Informations- und Kommunikationstechnologie (IKT) auch industrielle Kontrollsysteme (ICS) eingesetzt. Die Defense-in-Depth-Schutzmassnahmen bieten auch Sicherheit für die ICS. Dabei muss beachtet werden, dass IKT und ICS unterschiedliche Schutzbedürfnisse haben, die bei der Umsetzung des IKT-Minimalstandards unbedingt beachtet werden sollten (siehe Tabelle 1 des Standards).

Wichtige Elemente einer Defense-in-Depth-Strategie sind laut Tabelle 2 des Standards:

- Risk Management Programm

- Cybersecurity-Architektur

- Physische Sicherheit

- Netzwerk-Architektur

- Netzwerk Perimeter Security

- Host Security

- Security Überwachung

- Vendor Management

- Das Element Mensch

Massnahmenkatalog

Der IKT-Minimalstandard orientiert sich bei der Gliederung der Massnahmen am Aufbau des NIST Frameworks. NIST arbeitet nach dem folgenden Schema:

Die einzelnen Massnahmen im IKT-Minimalstandard haben eine klar identifizierbare Bezeichnung und eine Beschreibung der Aufgaben. Zu dem enthält jede Kategorie eine Tabelle mit weiteren Frameworks zur Informationssicherheit und deren Massnahmen, welche der entsprechenden Kategorie des IKT-Minimalstandards zugeordnet werden kann. So können Unternehmen, welche bereits über eine andere Zertifizierung wie ISO 27001 oder BSI verfügen, klar erkennen, welche Massnahmen durch sie schon erfüllt werden und wo es allenfalls noch Verbesserungsbedarf gibt.

In Anhang 1a des StromVV werden jeder Massnahme die Mindestwerte für jedes Schutzniveau aufgelistet. Diese Werte beziehen sich auf den Teil 3 – Prüfung des IKT-Minimalstandards. Die Bewertungen werden dabei folgendermassen festgelegt:

0 = nicht umgesetzt

1 = partiell umgesetzt, nicht vollständig definiert und abgenommen

2 = partiell umgesetzt, vollständig definiert und abgenommen

3 = umgesetzt, vollständig oder grösstenteils umgesetzt, statisch

4 = dynamisch, umgesetzt, kontinuierlich überprüft, verbessert

Die Tier-Level 1 bis 4 werden in Kapitel 3.2 im IKT-Minimalstandard genauer erläutert.

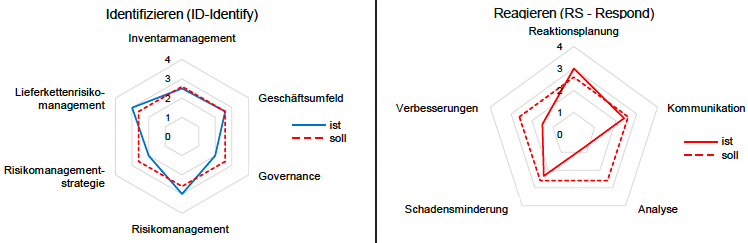

Als Assessment-Tool stellt das Bundesamt für wirtschaftliche Landesversorgung BWL ein Excel-Dokument zur Verfügung. Das gesamte Tool ist in Englisch, Deutsch, Französisch und Italienisch verwendbar. Jeder Massnahme kann das erreichte Level 0 bis 4 zugeordnet werden und die Zuordnung auf weitere Frameworks wird hier noch einmal auf die einzelnen Massnahmen heruntergebrochen. Das Assessment-Tool bietet automatisierte (grafische) Auswertungen für die Gesamtreife und die Reife pro Funktion (siehe untenstehende Beispiele aus dem IKT-Minimalstandard).

Branchenstandard Strom

Neben dem Minimalstandard zur Verbesserung der IKT-Resilienz, welcher für alle Branchen erarbeitet wurde, werden vom Bundesamt für wirtschaftliche Landesversorgung BWL ebenfalls speziell auf die verschiedenen kritischen Infrastrukturen ausgearbeitete Standards bereitgestellt. Für die Strombetriebe besteht das «Handbuch Grundschutz für «Operational Technology» in der Stromversorgung» in der Version von Juli 2018. Das Handbuch wurde vom Verband Schweizerischer Elektrizitätsunternehmen VSE ausgearbeitet.

Das Handbuch für OT in der Stromversorgung verfolgt ebenfalls den Defense-in-Depth-Strategie und teilt die Massnahmen in die fünf Funktionen Identifizieren, Schützen, Erkennen, Regieren und Wiederherstellen ein. Das Handbuch kann als Ergänzung des IKT-Minimalstandards gesehen werden, wobei die Empfehlungen speziell auf die Stromversorger zugeschnitten sind. Zu beachten ist, dass der IKT-Minimalstandard in einer deutlich neuen Version vorliegt als das Handbuch.

Rolle von SIEM und SOC

Ein Security Operations Center (SOC) ist eine zentrale Einheit innerhalb oder ausserhalb einer Organisation, die sich auf die kontinuierliche Überwachung und Verbesserung der Sicherheitslage konzentriert. Das SOC-Team nutzt Tools wie SIEM-, XDR- und SOAR-Systeme, um Sicherheitsvorfälle zu identifizieren, zu analysieren und zu bearbeiten. Es existieren zurzeit viele verschiedene Ansichten dazu, welche Services von einem SOC bereitgestellt werden sollten. Wir beziehen uns in diesem Artikel auf die Definition von Mughal (2022), welche die Kernservices eines SOC folgendermassen festlegt:

- Incident Response (IR): Sicherheitsvorfälle entdecken und darauf reagieren.

- Threat Intelligence (TI): Sammlung und Analyse von Bedrohungsdaten.

- Vulnerability Management (VM): Schwachstellen der eigenen IT-Infrastruktur aufspüren und beheben.

- Penetration Testing and Red Teaming (PT): Simulieren von Angriffen auf die eigene IT-Infrastruktur, um Schwächen aufzudecken.

- Security Information and Event Management (SIEM): Sicherheitsrelevante Daten der gesamten Organisation an zentralem Ort zusammenführen und analysieren.

- User and Entity Behavior Analytics (UEBA): Verhalten von Benutzern und Entitäten analysieren, um Anomalien und Schwächen aufzudecken.

Ein Security Information and Event Management (SIEM)-System ist also ein zentraler Bestandteil eines SOC. Das SIEM-System ermöglicht eine Echtzeitüberwachung der gesamten IT-Infrastruktur und hilft dabei, Bedrohungen frühzeitig zu erkennen und darauf zu reagieren. Erfahren Sie hier mehr zu SIEM und wie Swissmakers Sie im Aufbau und Betrieb unterstützen kann.

Die nachfolgende (nicht abschliessende) Liste beschreibt, welche Massnahmen des IKT-Minimalstandards durch ein SOC mit obenstehender Definition (zu einem grossen Teil) erfüllt werden können:

| Bezeichnung | Aufgabe | SOC |

|---|---|---|

| ID.RA-1 | Identifizieren Sie die (technischen) Verwundbarkeiten Ihrer Betriebsmittel und dokumentieren Sie diese. | VM, PT |

| ID.RA-2 | Aktuelle Informationen über Cyber-Bedrohungen werden durch regelmässigen Austausch in Foren und Gremien erhalten. | TI |

| ID.RA-3 | Identifizieren und dokumentieren Sie interne und externe Cyber-Bedrohungen. | VM, TI, SIEM, PT |

| ID.SC-4 | Etablieren Sie ein Monitoring, um sicherzustellen, dass all Ihre Lieferanten und Dienstleister ihre Verpflichtungen gemäss den Vorgaben erfüllen. Lassen Sie sich dies regelmässig in Audit-Berichten oder technische Prüfergebnissen bestätigen. | SIEM, UEBA |

| ID.SC-5 | Definieren Sie mit Ihren Lieferanten und Dienstleistern Reaktions- und Wiederherstellungsprozesse nach Cybersecurity-Vorfällen. Testen Sie diese Prozesse in Übungen. | IR, PT |

| PR.IP-9 | Etablieren Sie Prozesse zur Reaktion auf eingetretene Cyber-Vorfälle (Incident Response-Planning, Business Continuity Management, Incident Recovery, Disaster Recovery). | IR |

| PR.IP-10 | Testen Sie die Reaktions- und Wiederherstellungspläne. | IR, PT |

| PR.IP-12 | Entwickeln und implementieren Sie einen Prozess zum Umgang mit erkannten Schwachstellen. | VM |

| PR.PT-1 | Definieren Sie Vorgaben zu Audits und Log-Aufzeichnungen. Erstellen und prüfen Sie die regelmässigen Logs gemäss den Vorgaben und Richtlinien. | SIEM |

| DE-AE-2 | Stellen Sie sicher, dass entdeckte Cybersecurity-Vorfälle hinsichtlich ihrer Ziele und ihrer Methoden analysiert werden. | IR, SIEM |

| DE.AE-3 | Stellen Sie sicher, dass Informationen zu Cybersecurity-Vorfällen aus verschiedenen Quellen und Sensoren aggregiert und aufbereitet werden. | SIEM, TI |

| DE.AE-5 | Definieren Sie Schwellenwerte die für Vorfallswarnungen festgelegt sind. | SIEM |

| DE.CM-1 | Etablieren Sie ein kontinuierliches Netzwerkmonitoring, um potentielle Cybersecurity-Vorfälle zu entdecken. | SIEM |

| DE.CM-2 | Etablieren Sie ein kontinuierliches Monitoring/Überwachung aller physischen Betriebsmittel und Gebäude, um Cybersecurity-Vorfälle entdecken zu können. | SIEM, UEBA |

| DE.CM-3 | Die Aktivitäten der Mitarbeiter werden überwacht, um potenzielle Cybersicherheitsvorfälle zu erkennen. | SIEM, UEBA |

| DE.CM-4 | Stellen Sie sicher, dass Schadsoftware entdeckt werden kann. | SIEM, TI |

| DE.CM-5 | Stellen Sie sicher, dass Schadsoftware auf Mobilgeräten entdeckt werden kann. | SIEM, TI |

| DE.CM-6 | Stellen Sie sicher, dass die Aktivitäten von externen Dienstleistern überwacht werden, so dass Cybersecurity-Vorfälle entdeckt werden können. | SIEM, UEBA |

| DE.CM-7 | Überwachen Sie Ihre Systeme laufend, um sicherzustellen, dass Aktivitäten/Zugriffe von unberechtigten Personen, Geräten und Software erkannt werden. | SIEM |

| DE.CM-8 | Führen Sie Verwundbarkeitsscans durch. | VM |

| DE.DP-4 | Kommunizieren Sie detektierte Vorfälle an die zuständigen Stellen (z.B. Lieferanten, Kunden, Partner, Behörden etc.). | IR |

| RS.RP-1 | Stellen Sie sicher, dass der Reaktionsplan während oder nach einem detektierten Cybersecurity-Vorfall korrekt und zeitnah durchgeführt wird. | IR |

| RS.AN-1 | Stellen Sie sicher, dass Benachrichtigungen aus Detektionssystemen berücksichtigt und Nachforschungen ausgelöst werden. | IR |

| RS.AN-3 | Führen Sie nach einem eingetretenen Vorfall forensische Analysen durch. | SIEM, IR |

| RS.AN-5 | Richten sie Prozesse ein, um Schwachstellen, die der Organisation aus internen und externen Quellen (z. B. interne Audits, Sicherheitsbulletins oder Sicherheitsforscher) bekannt werden, zu empfangen, zu analysieren und darauf zu reagieren. | TI |

| RS.MI-1 | Stellen Sie sicher, dass Cybersecurity-Vorfälle eingegrenzt werden können und die weitere Ausbreitung unterbrochen wird. | IR |

| RS.MI-2 | Stellen Sie sicher, dass die Auswirkungen von Cybersecurity-Vorfällen gemindert werden können. | IR |

| RS.MI-3 | Stellen Sie sicher, dass neu identifizierte Verwundbarkeiten reduziert oder als akzeptierte Risiken dokumentiert werden. | VM |

Die Liste der Massnahmen ist keinesfalls komplett, zeigt jedoch klar auf, wie wichtig der Einsatz eines SOC und damit auch eines SIEM für die Stromversorger ist. Praktisch alle verlangten Massnahmen aus dem IKT-Minimalstandard können durch ein SOC sichergestellt oder zumindest unterstützt werden.

Quellen und weitere Informationen:

Kostenlose Beratung

Fazit

Die Implementierung eines Security Operations Center (SOC) ist für Schweizer Stromversorger unerlässlich, um die ab Juli 2024 verbindlichen Anforderungen des IKT-Minimalstandard zu erfüllen. Ein SOC bietet umfassende Sicherheitsüberwachung, schnelle Incident Response und effektives Schwachstellenmanagement, unterstützt durch ein zentrales SIEM-System.

Swissmakers verfügt über langjährige Erfahrung in der Betreuung von SIEM-Systemen für Energieversorger und bietet spezialisierte Lösungen basierend auf Elasticsearch, die eine robuste Grundlage für die automatische Analyse und Überwachung sicherheitsrelevanter Ereignisse bilden. Der SOC-lite Service von Swissmakers übernimmt die Pflege und Überwachung der SIEM-Umgebung, analysiert Alarme und unterstützt bei sicherheitsrelevanten Vorfällen. Dadurch können sich Energieversorger auf ihr Kerngeschäft konzentrieren, während die Experten von Swissmakers ihre IT-Infrastruktur schützen.